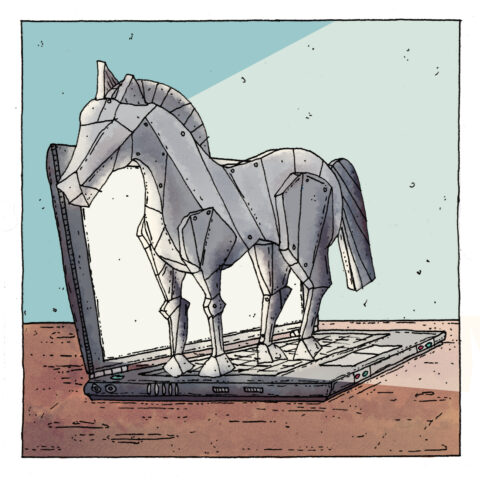

Aanvallen van criminelen op HR-netwerk tot nu toe afgeweerd

Gepubliceerd: 4 March 2021 • Leestijd: 7 minuten en 4 seconden • Nieuws Dit artikel is meer dan een jaar oud.Terwijl criminelen de laatste tijd verschillende onderwijsinstellingen data en geld afhandig maken, draaien IT’ers (en virusscanners) op de Hogeschool Rotterdam overuren om digitale boeven buiten de deur te houden. Tot nu toe met succes. Al weet je dat nooit helemaal zeker.

De inbrekers die de Nederlandse Organisatie voor Wetenschappelijk Onderzoek in februari platlegden? Je weet wel, degenen die naar verluid ook 20 miljoen eisten van KIA motors in Amerika, twee weken geleden? Ze zijn ook bij de Hogeschool Rotterdam langsgeweest.

Indrik Spider, aka. Evil Corp, een bekende bende internetcriminelen uit Rusland, morrelde tegelijkertijd aan de digitale poorten van de Hogeschool Rotterdam, vertelt hoofd informatiebeveiliging Jeffry Sleddens van de HR. De aanvallers richtten hun pijlen op enkele tientallen medewerkers van de Hogeschool Rotterdam, in de hoop via hen een ingang in het netwerk van de HR te vinden.

‘In het bestand zat code verstopt die de computer infecteert als je het opent.’

Sleddens: ‘Bij de NWO zijn ze binnengekomen door mailtjes met excelbestanden, met een heel specifieke naam, als bijlage naar medewerkers te sturen. In het bestand zat code verstopt die de computer infecteert als je het opent. Ook de HR heeft bijna honderd van deze mailtjes gekregen. Gelukkig heeft onze virusscanner ze eruit gevist. De mailtjes zijn daardoor nooit bij de medewerkers aangekomen.’

QR-code omzeilt virusscanner

Dit soort mailtjes komen de laatste tijd vaker. En lang niet altijd pikt de virusscanner ze eruit. Eind januari kwamen dergelijke mailtjes namelijk wél met zo’n duizend stuks tegelijk in de mailbox van honderden HR-medewerkers terecht (sommigen kregen de verdachte mails meer dan eens). Ze kwamen zogenaamd van een bank en bevatten een QR-code naar een zeer besmettelijke website. Die QR-code is een slimme truc van criminelen om de virusscanner te omzeilen, want die ‘leest’ wel verdachte internetlinks in een mail, maar niet de QR-code en de verdachte link die daarachter verscholen zit. Bovendien liften de criminelen op deze manier mee op het toenemende gebruik van QR-codes door banken, dat geeft vertrouwen.

Een oplettende medewerker meldde het mailtje binnen een paar uur bij de IT’ers van de HR.

Een oplettende medewerker meldde het mailtje binnen een paar uur bij de IT’ers van de HR, waarna zij de mails zo snel mogelijk overal verwijderden. Gelukkig nog voordat iemand de bijlage had geopend. Sleddens is blij dat iemand zo snel melding maakte. ‘Liefst nog sneller natuurlijk, want in die eerste uren na binnenkomst openen ontvangers hun mail. Maar ik ben allang blij dat mensen ons weten te vinden met verdachte e-mails.’

Nagemaakte inlogpagina’s

Ook ziet Sleddens nu regelmatig nagemaakte HR-inlogpagina’s langskomen, met het logo van de hogeschool erop. ‘De een is beter nagemaakt dan de ander, maar van sommige pagina’s kun je je best voorstellen dat medewerkers er per ongeluk hun naam en wachtwoord invullen’, zegt Sleddens.

De inbrekers zijn uit op inloggegevens, om zo een eerste ingang te hebben op het netwerk van de hogeschool. Als ze eenmaal binnen zijn, zoeken ze uit hoe het netwerk in elkaar zit en waar de belangrijkste data is opgeslagen. Daarna maken ze zoveel mogelijk data onbruikbaar door deze te versleutelen. Dat ongedaan maken kunnen alleen de inbrekers. En daar vragen ze veel geld voor.

Dilemma: betalen of niet?

Deze digitale gijzeling stelt slachtoffers voor een vervelend dilemma: betaal je de criminelen grof geld in ruil voor je eigen data? Of raak je alles kwijt, om vervolgens niet zelden lijdzaam toe te moeten zien hoe internetcriminelen je data op ondergrondse marktplaatsen verhandelen en gebruiken om nog veel meer slachtoffers te maken?

Betaal je de criminelen grof geld in ruil voor je eigen data?

Wachtwoorden en e-mailadressen zijn ook geld waard omdat andere criminelen ze gebruiken om mensen te spammen, op te lichten of om hun identiteit te misbruiken.

Met veertigduizend studenten en duizenden medewerkers, beschikt de HR over genoeg data om interessant te zijn voor internetcriminelen. Net als andere onderwijsinstellingen, trouwens.

Losgeld en gestolen gegevens

Ruim een jaar geleden werd de Universiteit Maastricht gekraakt. Die betaalde uiteindelijk twee ton losgeld om na een ransomware aanval hun gegevens en systemen weer zelf in handen te krijgen. ‘De werkwijze bij de NWO is heel vergelijkbaar met die in Maastricht destijds’, ziet Sleddens. Het verschil is dat de NWO geen losgeld betaalt. De organisatie is weken uit de lucht geweest en inmiddels verschijnen de eerste gestolen gegevens van de NWO op ondergrondse marktplaatsen.

Inmiddels verschijnen de eerste gestolen gegevens van de NWO op ondergrondse marktplaatsen.

De afgelopen weken was ook de Hogeschool van Amsterdam slachtoffer van een aanval van internetcriminelen, net als haar universitaire evenknie. Tegelijk werden de computers van een Gelderse scholengemeenschap gegijzeld. De school besloot te betalen, hoeveel is onbekend. En maandag werd bekend dat criminelen de gegevens van 56.000 studenten van hogeschool Inholland buit hebben gemaakt.

Een jaar reparatiewerk

De wapenwedloop waar informatiebeveiligers en internetcriminelen in verzeild zijn geraakt is behoorlijk tijdrovend. Na iedere ontdekte inbraak delen onderwijsorganisaties de gegevens en methoden van de inbrekers met elkaar. Soms leidt dat tot een flinke investering in de beveiliging, zoals de HR dat deed na het grootschalig misbruik van studentenaccounts waar Profielen vorig jaar over berichtte (een verhaal dat nog steeds staartjes krijgt, zie het kader onderaan dit artikel). Sleddens en zijn collega’s werkten destijds een jaar aan het repareren van kwetsbaarheden van het aanmeldsysteem voor studenten.

‘We lopen verhoogde dijkbewaking op dit moment.’

Sowieso controleren de IT’ers van de HR na iedere nieuwe aanval bij een collega of ook het netwerk van de HR gecompromitteerd is. De afgelopen weken is dat een dagelijkse opgave: nalopen of specifieke computers met het netwerk van de HR verbonden zijn geweest en controleren of bepaalde mails of bijlagen de HR zijn binnengekomen. ‘We lopen verhoogde dijkbewaking op dit moment’, zegt Sleddens.

Goed vermomde aanval kan onopgemerkt blijven

De gebeurtenissen van afgelopen weken maken duidelijk dat in de digitale wereld nog heel veel kwetsbaarheden openstaan en dat die kwetsbaarheden nog veel slachtoffers zullen maken. Op het moment dat Jeffry de telefoon opneemt voor het interview met Profielen woensdagmiddag, is hij net bezig vier nieuwe kwetsbaarheden te dichten die Microsoft in zijn mailprogramma heeft gevonden.

Natuurlijk staan er digitale beveiligers voor en achter iedere deur, om kwaadwillenden buiten de deur te houden, maar die zien alleen de bekende bedreigingen. Als een crimineel zijn aanval goed genoeg vermomt, kan hij onopgemerkt blijven. Soms wel maandenlang, zoals bij de gijzelaanval op de Universiteit Maastricht.

Fundamentele veiligheidsmaatregelen

De wapenwedloop tussen criminelen en softwaremakers en virusscanners is echter maar de helft van het verhaal. Organisaties (en personen) kunnen wel degelijk ook fundamentele maatregelen nemen om hun veiligheid te vergroten. Zo heeft de HR voor medewerkers ‘tweefactorauthenticatie’ ingevoerd: een wachtwoord én een cijfercode om in te loggen. Het is een methode die nog steeds lang niet alle onderwijsorganisaties gebruiken, weet Sleddens.

Ook deelt de HR bepaalde data en gebruikers in compartimenten in.

Ook deelt de HR bepaalde data en gebruikers in compartimenten in, zodat een crimineel met toegang tot de computer van één gebruiker niet gelijk het hele netwerk kan kapen. En een vergelijkbare maatregel, vertelt Sleddens, is om kleinere onderdelen van het netwerk uit te rusten met firewalls, die het verkeer tussen computers controleren, zodat het moeilijker wordt voor kwaadwillenden om zich vrij binnen een netwerk te bewegen.

Tot slot heeft de HR een nieuw, geavanceerd systeem voor het maken van reservekopieën in gebruik, dat niet overschrijfbaar is en in principe dus niet gegijzeld kan worden. Niet dat dat zaligmakend is, weet Sleddens, want ook met een goeie backup kun je na een gijzeling nog dagen werk kwijtraken, van alle medewerkers en studenten, maar als onderdeel van een breed pakket aan maatregelen kan het de schade flink beperken.

Aanvalsruimte zo klein mogelijk maken

Sleddens werkt ook continu aan het ‘verkleinen van het aanvalsoppervlak’, zoals hij dat noemt. Hoe minder servers of software van de HR via het web te benaderen zijn, hoe minder potentiële kwetsbaarheden hierin open staan voor criminelen om te misbruiken. ‘Ons systeem voor het afhandelen van facturen, ProQuro, is niet van buitenaf te benaderen’, geeft Sleddens als voorbeeld. ‘Alleen medewerkers met een beveiligde verbinding kunnen daarbij. Kwetsbaarheden in ProQuro zijn daarom geen gevaar voor de netwerkveiligheid van de hele hogeschool. Door dit soort maatregelen maken we de aanvalsruimte voor criminelen dus zo klein mogelijk.’

‘Data die je niet hebt kun je ook niet kwijtraken.’

De meest beproefde methode, echter, is gewoon zo min mogelijk (gevoelige) data opslaan op zo min mogelijk plekken. Samen met de privacy officer van de hogeschool werkt Sleddens daarom aan ‘dataminimalisatie’. Een zeer tijdrovende klus, zegt Sleddens, maar één die sinds de invoering van de nieuwe Europese data- en privacyregels steeds serieuzer wordt genomen. Wetende dat criminelen altijd een weg naar binnen zullen vinden, en te midden van een wapenwedloop die steeds geavanceerder wordt, is het een ontnuchterende boodschap. Sleddens: ‘Data die je niet hebt kun je ook niet kwijtraken.’

Tekst: Olmo Linthorst

Illustratie: Studio Krelis

Nieuwe verrassingen in oude data. Nadat Jeffry Sleddens vorig jaar in Profielen uit de doeken deed hoe hij criminelen terughackte en daarna precies kon zien hoe zij mensen oplichtten, hun identiteit misbruikten en bankrekeningen plunderden, vond Jeffry een nieuwe manier waarop de criminelen geld verdienen: corona relief loans aanvragen van de Amerikaanse overheid. Dit zijn noodleningen om kleine ondernemers de coronacrisis door te helpen. Met onder andere gestolen e-mailadressen, social security nummers en bankgegevens van Amerikaanse burgers vroegen criminelen deze leningen aan bij de US Small Business Administration. Uit de eigen administratie van de criminelen, die Jeffry op hun servers aantrof, valt op te maken dat in ieder geval een aantal aanvragen ook daadwerkelijk zijn uitbetaald.

Jeffry heeft gepoogd verschillende Amerikaanse overheidsdiensten te interesseren voor zijn vondst. Ook al omdat de personen in wier naam de lening is aangevraagd nog voor vervelende verrassingen kunnen komen te staan als de overheid erachter komt dat ze mogelijk helemaal geen recht op covid relief hebben. ‘Ik heb de FBI gebeld, de Small Business Association en andere diensten’, vertelt Jeffry, die van sommigen de bevestiging kan laten zien die hij kreeg na het doen van een melding. Maar daarna bleef het stil. ‘Ik heb van geen enkele instantie meer iets gehoord.’

De FBI zegt, gevraagd om een reactie, dat het geen commentaar heeft. Update: Een woordvoerder van de US Small Business Administration laat weten dat het departement hard werkt aan het maken van een tijdspad voor het afhandelen van de ‘vele klachten over identiteitsfraude’ die het binnen heeft gekregen. Ook zegt de woordvoerder dat een interne toezichthouder ‘al eerder heeft gewaarschuwd voor de fraudegevoeligheid van de leningen’ en dat mensen fraude vooral moeten blijven melden.

Profielen, het onafhankelijke nieuwsmedium van de Hogeschool Rotterdam, deelt wekelijks artikelen op Linkedin. Ben jij onze nieuwe connectie?

Profielen, het onafhankelijke nieuwsmedium van de Hogeschool Rotterdam, deelt wekelijks artikelen op Linkedin. Ben jij onze nieuwe connectie?

Laat een reactie achter

Spelregels

De redactie waardeert het als je onder je eigen naam reageert.

Lees hier alle details over onze spelregels.

Aanbevolen door de redactie

Docenten starten petitie: HR moet zich uitspreken tegen schending mensenrechten in Gaza

Vervroegde renovatie Museumpark gaat zorgen voor ingrijpend verhuiscircus

Ondernemende Ad-student Joyce start op HR pilot met gratis menstruatieproducten

Back to Top